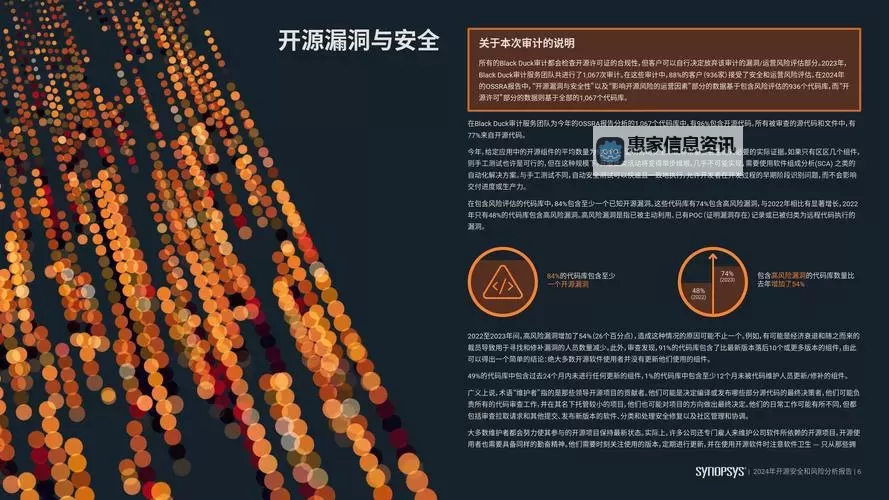

随着互联网的快速发展和网站功能的日益复杂,成品网站的源码安全性问题逐渐成为开发者和安全专家关注的焦点。在众多安全威胁中,隐藏的源码入口或“隐藏通道”尤为引人关注。这些隐藏渠道不仅关乎网站的稳定运行,更涉及潜在的安全隐患。本文将围绕“揭秘成品网站源码入口隐藏通道:安全性与风险分析”展开讨论,深入探讨隐藏通道的类型、成因、潜在风险以及防范措施。

一、什么是成品网站源码隐藏通道?

所谓隐藏通道,是指在网站的源码或结构中留存的未被普通用户察觉的入口或路径。这些通道可能通过特殊的URL路径、隐藏的参数、加密的脚本或隐藏的iframe等形式存在,设计的初衷或许是为了便于开发和维护,但如果被恶意利用,则会成为攻击者潜入系统的捷径。这些隐藏通道的存在提高了网站的攻击面,也给安全防护带来了极大挑战。

二、隐藏通道的类型与成因

1. URL路径隐藏通道

一些网站可能在代码中预留了备用或调试用的路径,诸如“/admin”、“/test”或特殊后缀。这些路径可能未对普通用户公开,但如果没有有效的权限控制,攻击者可以通过探测这些路径实现未授权访问。

2. 隐藏的请求参数或应用接口

部分网站在某些功能的请求参数中设置了隐藏参数,或者后台接口含有未公开的调试接口。这些参数或接口未经过严格的访问控制,一旦被发现,便成为中招的关键点。

3. 代码中的隐藏注释或脚本

开发时,为了调试方便,可能在源码中留下大量隐藏注释或调试脚本。这些内容在产品发布时未清除,成为潜在的攻击入口点。

4. 加密或隐藏的JavaScript脚本

为了保护业务逻辑或防止代码被窃取,部分开发者会对代码进行加密或混淆处理,但这也可能被黑客逆向破解后,利用隐藏逻辑找到入侵的路径。

三、隐藏通道的安全性与潜在风险

1. 未授权访问和数据泄露

攻击者通过隐藏通道获得未授权的访问权限,可能窃取用户数据、后台信息,甚至篡改网站内容,造成严重的财产和声誉损失。

2. 代码篡改与注入攻击

隐藏的脚本和接口若未做好安全措施,容易被注入恶意代码,导致跨站脚本攻击(XSS)、SQL注入等常见的网络攻击手段得以实施,直接危及网站和用户安全。

3. 后门和持续入侵

开发过程中留下的测试入口或调试接口,若未及时关闭,可能成为黑客长久藏身的后门,一旦被利用,修复难度大,安全隐患深重。

4. 法律责任与信任丧失

如果企业未能有效管理源码中的隐藏通道,发生数据泄露或攻击事件,将面临法律诉讼及声誉受损问题,损失难以估量。

四、防范措施与建议

1. 代码审查与安全测试

定期进行源码审查,清理无用的调试和隐藏代码,确保所有入口都经过严格的验证和权限控制。利用自动化工具进行安全扫描,及时发现潜在的隐藏通道。

2. 访问控制与权限管理

加强后台管理系统的权限控制,隐藏敏感接口和路径,设置强密码和多因素认证,确保只有授权用户才能访问关键区域。

3. 日志监控与异常检测

建立完善的访问日志和异常行为检测机制,及时发现未授权访问或异常行为,及时采取应对措施。

4. 脚本与代码加固

采用代码混淆、加密等手段提升源码的安全性,同时删除所有不必要的调试信息,减少被攻击的可能性。

5. 安全培训与意识提升

增强开发团队的安全意识,制定严格的开发和发布流程,避免在源码中无意留下潜在威胁的内容。

五、结语

隐藏通道作为网站源码中的潜在安全隐患,其存在既有合理的开发便利性,也可能带来严重的安全风险。只有通过科学的管理、严格的权限控制和持续的安全监测,才能最大程度地降低隐患,保障网站的安全运行。面对日益复杂的网络环境,关注和防范源码中的隐藏通道,是每个网站运营者和开发者义不容辞的责任。唯有不断提升安全意识和技术能力,才能在互联网的激烈竞争中立于不败之地。

Copyright © 2025 惠家信息资讯

抵制不良游戏,拒绝盗版游戏。 注意自我保护,谨防受骗上当。 适度游戏益脑,沉迷游戏伤身。 合理安排时间,享受健康生活